-

[AWS] flAWS2 Challenge - Level1(Attacker)Infra/CloudSecurity 2023. 7. 19. 15:21

flAWS2.cloud

flaws2.cloud

=> 이번에 진행할 flAWS 2는 Attacker와 Defender로 나눠서 문제가 진행된다. 나는 우선 Attacker부터 진행했다.ㅎㅎ

=> 참고로 2023.07.20 기준 Attacker 문제는 총 3문제이다.

문제확인

flAWS2.cloud

level1.flaws2.cloud

=> 다음 Level로 가기위해서는 PIN code를 맞추라는데.. 100자리만큼 기니까 brute forcing은 꿈도 꾸지말라고 한다. 딱봐도 경험상 이런문제는 100자리를 다때려맞추는건 아닐 것 같다. 그리고 BigIAM challenge때의 경험으로 보았을 때 이런 문제는 웹페이지를 잘 살펴보아야한다. 따라서 웹이 어떻게 동작하는지 또는 어떻게 구성되어있는지 스윽 훑어보았다.

웹 페이지 분석

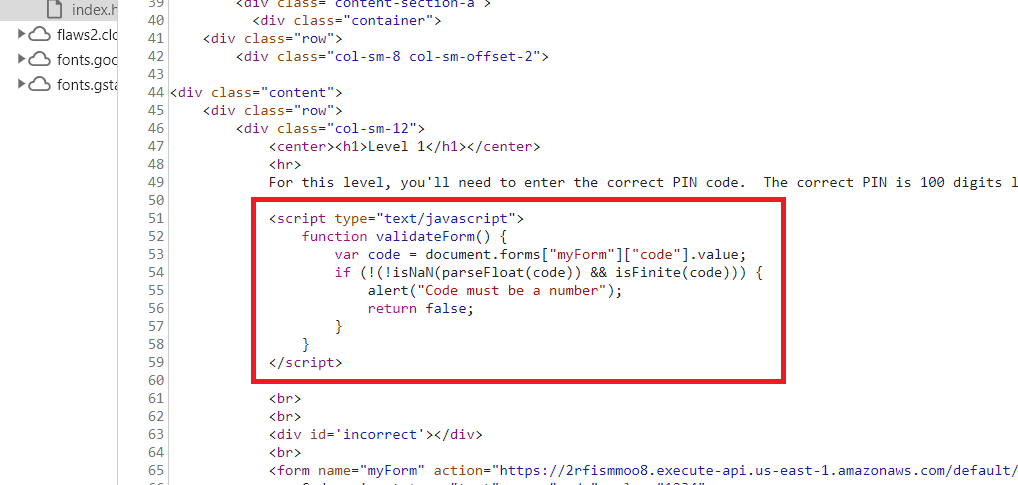

=> 가장 의심스러운 Submit button을 확인해보았다. 개발자 모드로 스윽 봤는데 역시나~ ㅎㅇ 하고 action에 특정 URL이보였고 누가봐도, 눈감고봐도 AWS 관련 URL이였다. Submit을 진행하면 validateForm() 함수의 결과값이 return되는 형식이였다.

validateForm 함수

=> 대충 요래 생겨먹은 함수이고 내용은 별게없었따. myForm의 code의 값을 확인하는데 isNaN 함수와 isFinite를 이용해 숫자인지에 대한 여부와 주어진 값이 유한한 수인지 여부를 확인해서 아닌 경우 "Code는 number로만 되어야한다"는 alert을 띄워주는 함수였다. 그리고 false를 return한다. false를 return한다는 것은 onsubmit 값이 false가 되고 action이 실행되지 않는 로직이다. 그렇다면 숫자만 넣어서 저 의심스러운 action이 어떻게 동작하는지 기본으로 쓰여있던 값 1234를 넣고 확인해보았다.

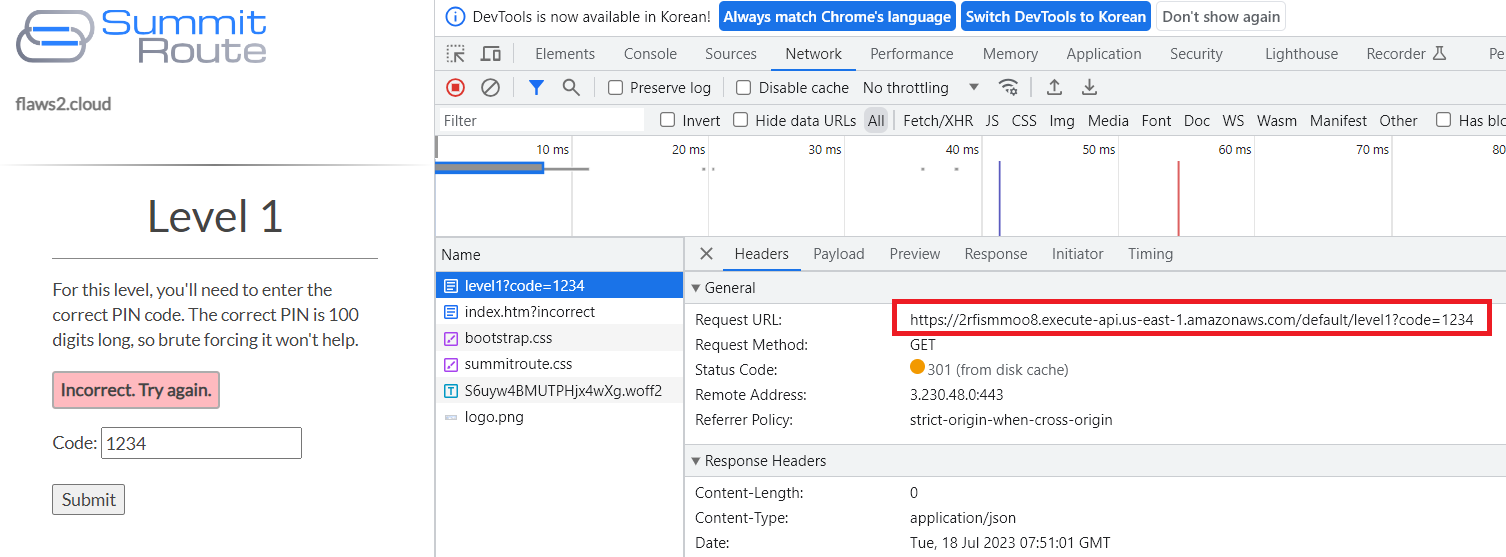

Submit 진행 시, 요청 정보 확인

https://2rfismmoo8.execute-api.us-east-1.amazonaws.com/default/level1?code=1234=> 값을 넣고 요청하게되면 위의 사진처럼 GET이며 code=1234라는 key=value 방식의 쿼리가 진행이 되는 것을 볼 수 있었다. 참고로 공란이나 숫자가 아닌 문자를 입력하게되면 Request는 로직과 같이 전송되지않는다. 음.. 먼가 수상하다..그렇다면 저 URL과 쿼리를 사용해보겠다.

숫자가 아닌 값으로 request 진행

https://2rfismmoo8.execute-api.us-east-1.amazonaws.com/default/level1?code=JSON Formatter & Validator

Format and validate JSON data so that it can easily be read by human beings.

jsonformatter.curiousconcept.com

=> 오류 메시지와 함께 JSON 형식의 내용이 나타났고 보기좋게 정렬해서 확인해보니 Credential 정보가 있었다. 그렇다면? 당연히 사용해줘야지~

Credential 등록

aws configure --profile level1 aws --profile level1 sts get-caller-identity

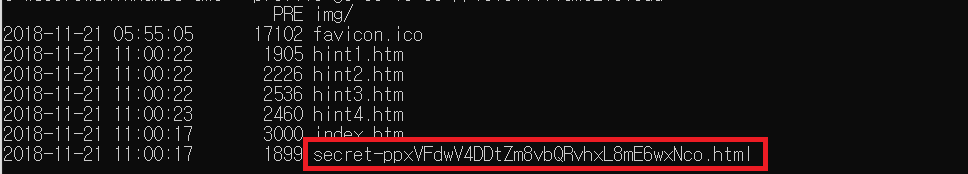

S3 Bucket 객체 Listing 및 확인

aws --profile go s3 ls s3://level1.flaws2.cloud

aws --profile go s3 cp s3://level1.flaws2.cloud/secret-ppxVFdwV4DDtZm8vbQRvhxL8mE6wxNco.html -

다음 Level로~

flAWS2.cloud

level2-g9785tw8478k4awxtbox9kk3c5ka8iiz.flaws2.cloud

반응형

반응형'Infra > CloudSecurity' 카테고리의 다른 글

[AWS] flAWS2 Challenge - Level3(Attacker) (0) 2023.07.20 [AWS] flAWS2 Challenge - Level2(Attacker) (0) 2023.07.19 [AWS] flAWS Challenge - Level6 (0) 2023.07.18 [AWS] flAWS Challenge - Level5 (0) 2023.07.17 [AWS] flAWS Challenge - Level4 (0) 2023.07.16 댓글